Android bliski miliarda

17 kwietnia 2013, 07:51Eric Schmidt, prezes Google'a, uważa, że w już w bieżącym roku liczba smartfonów z Androidem przekroczy miliard. Obecnie na całym świecie klienci korzystają z ponad 750 milionów urządzeń tego typu

Przeszukanie w biurach Microsoftu

29 lipca 2014, 08:39Urzędnicy z chińskiego Państwowego Biura Handlu i Przemysłu wkroczyli do biur Microsoftu w Pekinie, Szanghaju, Guangzhou i Chengdu. Działania urzędników są prowadzone w ramach toczącego się śledztwa.

Microsoft chce współpracować

16 czerwca 2015, 09:31Wydaje się, że Microsoft stawia na szeroką współpracę w dziedzinie wirtualnej rzeczywistości. Koncern, który niedawno pokazał HoloLens poinformował właśnie, że podpisał umowy o współpracy z Valve i Oculusem. Firma z Redmond będzie wspierała system rzeczywistości wirtualnej rozwijany przez Valve, a do produktu Oculus Rift dołączy kontroler dla Xboksa

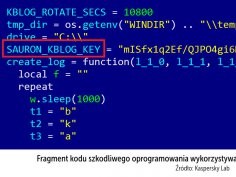

Project Sauron - zaawansowana operacja cyberszpiegowska

10 sierpnia 2016, 09:51Kaspersky Lab informuje o odkryciu w 2015 roku grupy, która specjalizowała się m.in. w wykorzystywaniu klipsów USB do kradzieży danych z komputerów niepodłączonych do sieci. Szpiegowska grupa działała prawdopodobnie na zlecenie jednego z państw.

Krytyczna dziura w VLC Media Player

23 lipca 2019, 09:51Niemiecka agencja bezpieczeństwa cyfrowego CERT-Bund ostrzega o krytycznym błędzie w odtwarzaczu VLC Media Player. Luka pozwala napastnikowi na uzyskanie dostępu do komputera oraz modyfikowanie jego zawartości. Na razie nie zauważono, by prowadzone były ataki na tę dziurę, jednak z pewnością, po upublicznieniu informacji o jej istnieniu, w najbliższych dniach pojawi się szkodliwy kod ją wykorzystujący.

Notebooki Toshiby dla graczy

21 czerwca 2006, 10:45W ofercie Toshiby pojawiły się trzy nowe wysoko wydajne modele notebooków z serii P100. Są one przeznaczone dla zapalonych graczy i miłośników multimediów. Komputery można kupić tylko za pośrednictwem witryny ToshibaDirect.com. Wszystkie trzy nowe modele - Satellite P100-ST9012, Satellite P100-ST9412 i Satellite P100-ST9612 - wyposażono w 17-calowy ekran panoramiczny.

Microsoft łata coraz więcej luk

15 grudnia 2006, 11:44McAfee, twórca oprogramowania antywirusowego, informuje, że w 2006 roku Microsoft załatał 133 luki określane jak "krytyczne” lub "ważne”. To ponaddwukrotnie więcej, niż w roku 2005.

Intel pracuje nad procesorem UMPC

24 marca 2007, 10:44Intel pracuje nad procesorem dla platform UMPC. Dla konstruktorów przenośnych komputerów typu Ultra-mobile PC (UMPC) największy problem jest czas pracy na bateriach, dlatego też wyjątkowo ważne jest by jeden z najbardziej prądożernych elementów maszyny – procesor – zużywał jak najmniej mocy.

HHD działa bez Windows

12 października 2007, 11:02Firmy SST (Silicon Storage Technology), specjalizująca się w produkcji pamięci flash oraz Insyde Software, produkujące oprogramowanie dla UEFI, BIOS-u i urządzeń przemysłowych, opracowały bardzo interesującą technologię FlashMate. Pozwala ona odczytywać dane z hybrydowego dysku twardego bez konieczności włączania komputera.

Ultrasonograf na komórce

23 kwietnia 2009, 11:09Inżynierowie z Washington University wykorzystali port USB do połączenia ultrasonografu ze smartphone'em, tworząc w ten sposób miniaturowe urządzenie do obrazowania medycznego.